GDPR - La sicurezza e la tutela dei dati sensibili

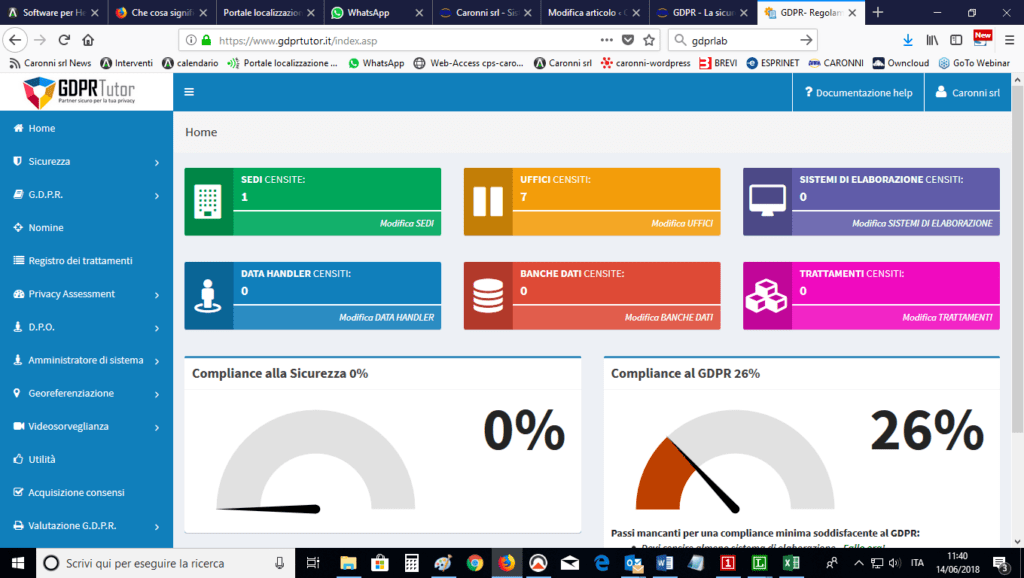

GDPR TUTOR

E' il Software cloud facile ed intuitivo che vi consente attraverso gli help online di compilare autonomamente tutte le sezioni fino alla creazione del registro dei trattamenti, del PIA di tutte le lettere di incarico e i mansionari di tutte le figure, nonché delle policy informatiche e delle policy privacy. Avrete un accesso annuale che vi permetterà di apportare le modifiche in tempo reale e essere compliance 100% al GDPR.

Richiedi l'account per la tua azienda e inizia subito! CREDENZIALI DEMO: user: democlienti pwd: gdprdemo

Valuta anche i servizi che Caronni srl rende disponibile:

1>analisi IT preventiva

Sopralluogo di analisi presso la vs. sede al fine di individuare eventuali punti necessari alla conformità. Da questo incontro viene rilasciato un documento con le azioni correttive che l'azienda decide in autonomia di intraprendere per assolvere alla compliance a livello IT. Le azioni correttive verranno su richiesta quantificate a parte.

2>Rilascio licenza privata cloud software GDPRTUTOR per aziende : semplice ed intuitivo – in offerta Software in cloud facile ed intuitivo. Attraverso gli help online compilerete autonomamente tutte le sezioni fino alla creazione del registro dei trattamenti, del PIA di tutte le lettere di incarico e i mansionari di tutte le figure, nonché delle policy informatiche e delle policy privacy. Avrete un accesso annuale che vi permetterà di apportare le modifiche in tempo reale e essere compliance 100% al GDPR.

3>Su richiesta possiamo fornire consulenza e formazione da parte di un nostro incaricato sull’uso del software e alla compilazione dei dati richiesti dal software:

-formazione GDPR presso di voi . A fine corso compreso anche test singolo incaricato.

-Su richiesta anche supporto alla compilazione dei quesiti proposti dal software. costo orario o forfettario in base al numero di incaricati .

GDPR - La sicurezza e la tutela dei dati sensibili una normativa a lungo desiderata.

GDPR - La sicurezza e la tutela dei dati sensibili. Questa normativa segna la storia del web, come l'evento più importante degli ultimi 20 anni. Si tratta, infatti, di una revisione di un intervento già esistente del lontanissimo 1995. La protezione dei dati diverrà una parte fondamentale di ogni azienda e le costringerà ad adeguarsi, rispettando i requisiti minimi e stringenti che la normativa richiede.

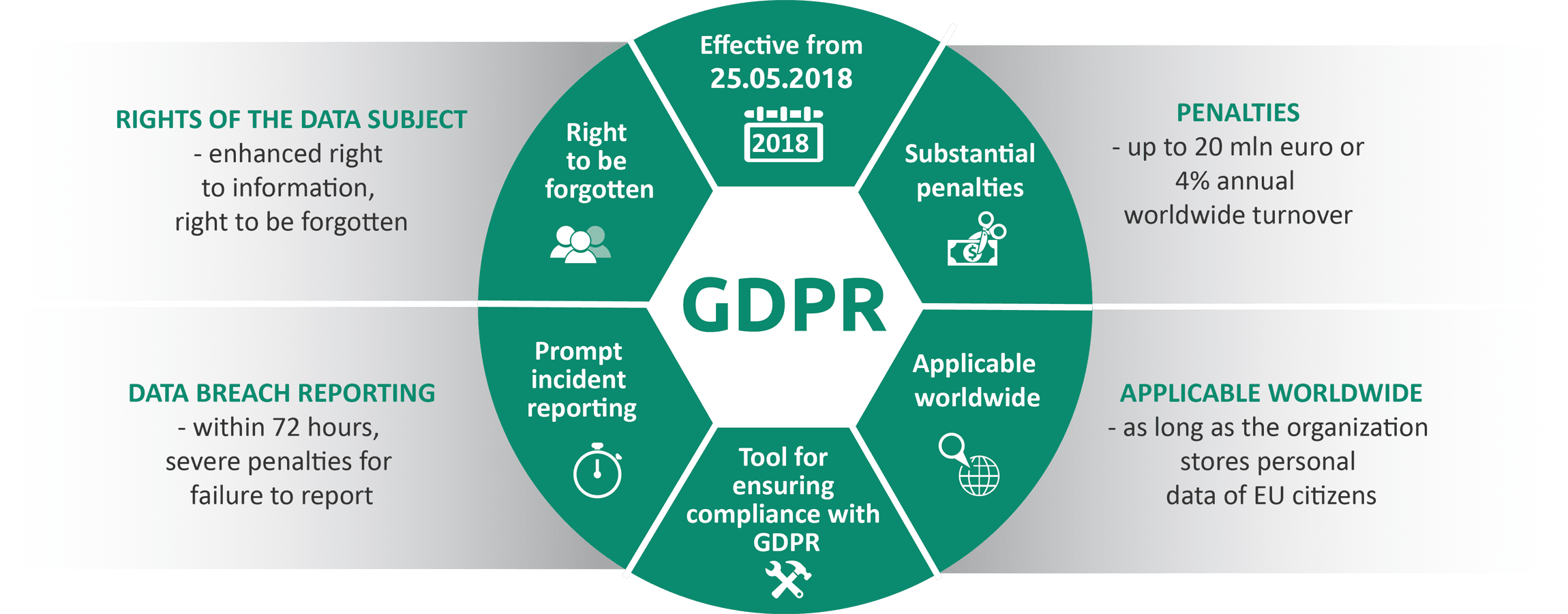

Per adeguarsi ci sarà tempo fino al 25 maggio 2018, ma si calcola che almeno il 50% di tutte le società aziende interessate a questo fenomeno non saranno in grado di rispettare i requisiti richiesti.

La normativa costringe ogni singolo Paese Europeo a standardizzarsi a una regola comune, in questo caso il GPDR (UE n. 679/2016, Regolamento Generale sulla protezione dei Dati). Questo costituisce un passo fondamentale che porta a un livello molto più alto la politica della protezione dei dati a livello continentale.

Ciò che cambia rispetto al vecchio intervento è l'ampliamento della giurisdizione di tutte le società che trattano i dati personali dei cittadini Europei. Indipendentemente dal fatto se la società/azienda in questione abbia la sede legale o tratti tali dati in Europa; queste aziende dovranno comunque nominare un responsabile all'interno dell'Europa.

GDPR - La sicurezza e la tutela dei dati sensibili avrà pesanti ripercussioni.

se non verrà rispettato, con multe fino al 4% del fatturato globale o fino a 20 milioni di euro, a seconda di quale sia la cifra maggiore tra le due. Il danno maggiore sarà il danno d'immagine che subirà, come quello di un'azienda poco attenta alla privacy dei propri clienti. Nel 2018 la reputazione è tutto.

Il GPDR in breve

L'intero impianto normativo è basato sulle singole specificità di ogni azienda e dei rischi contestualizzati di ogni realtà. Si chiede, perciò di prendere coscienza di ogni rischio reale che l'azienda potrebbe procurare direttamente al cliente con una potenziale fuga di dati.

Si chiede perciò, di acquisire una maggiore responsabilizzazione e una maggiore garanzia sulla sicurezza dei dati raccolti.

Ecco elencati brevemente i principali requisiti che il GDPR richiede:

-

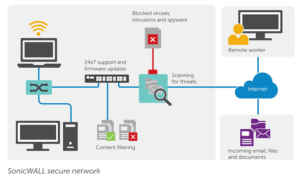

Porre la Privacy degli utenti come elemento principale dell'azienda. Pertanto si dovrà individuare ogni possibile vulnerabilità della propria rete, creando di conseguenza un piano di messa in sicurezza dei dati. Dovrà quindi approcciarsi con una tecnica "risk based", dove le misure tecniche ed organizzative possano tutelare l'azienda stessa e i clienti.

-

Formazione del personale. Chiunque si trovi nella posizione di dover gestire i dati sensibili deve essere conscio dei rischi e attraverso una formazione adeguata deve conoscere i limiti entro i quali poter svolgere correttamente la propria mansione.

-

Privacy by Design. Le misure di protezione dei dati devono essere pianificate con le relative applicazioni informatiche di supporto a partire dalla progettazione dei processi aziendali. Verranno processati, di conseguenza, solo i dati veramente necessari allo svolgimento del proprio compito.

-

Breach Notification. Ogni qualvolta potrebbe paventarsi la possibilità di una perdita di dati sensibili, l'azienda è obbligata a notificare a tutti i propri clienti quest'avvenimento, entro e non oltre le 72 ore.

-

Instituire la figura del DPO (Data Protection Officer). Avrà il compito di vigilare su tutti i processi interni dell'azienda e dovrà fungere da consulente, per risolvere qualsiasi problema legato alla sicurezza dei dati.

-

Richiesta di consenso e "Right be Forgotten". Le richieste di consenso dovranno essere rese chiare e accessibili, senza campi pre-compilati. Inoltre bisognerà garantire a ogni utente il diritto alla cancellazione dalla lista dei dati personali in mano all'azienda. L'utente, infine, dovrà avere la possibilità di richiedere informazioni per maggiori chiarimenti sul trattamento dei dati personali e sensibili e ottenere, anche una copia gratuita di questi documenti.

Conclusione

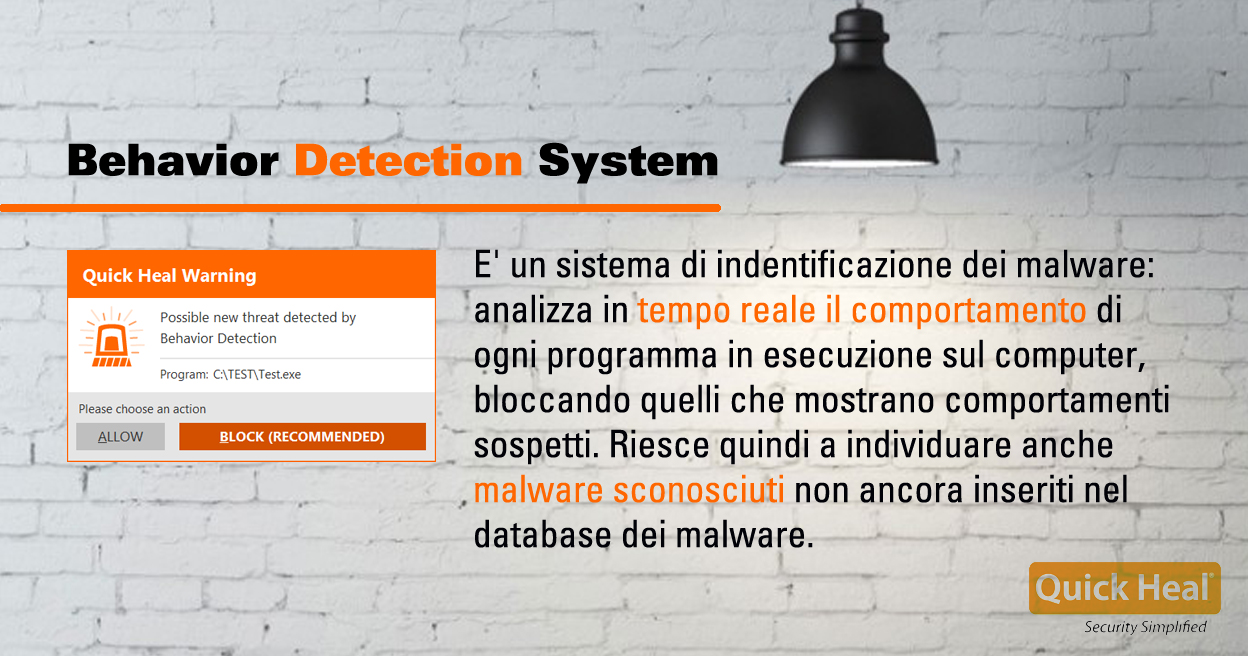

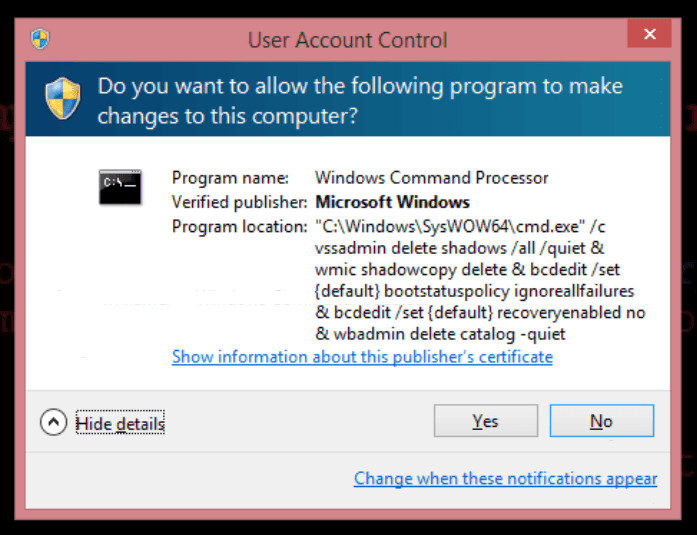

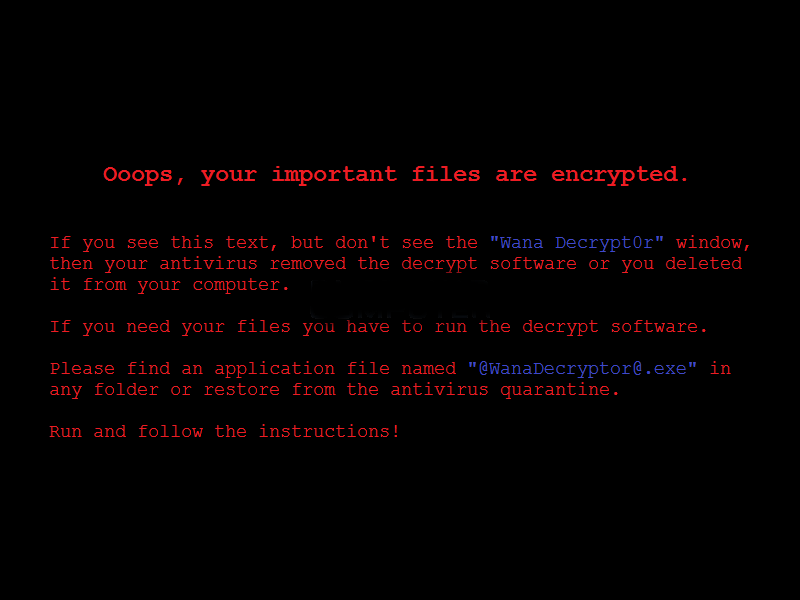

Questa nuova normativa ha riportato i riflettori della ribalta sullo spinoso problema della Data Protection. Un tema che ha toccato da vicino molte aziende, soprattutto negli ultimi anni, come hanno dimostrato i recenti attacchi della famiglia WannaCry.

Attacchi informatici su vasta scala, che hanno colpito più di 150 Paesi tra Europa e Asia. Attacchi che hanno colpito milioni di aziende che nella maggior parte dei casi hanno colpito aziende con reti aziendali non aggiornate (Windows XP o sistemi non aggiornati) o poco attente sul lato della sicurezza IT.

Dotarsi di soluzioni complete, facili da implementare nella propria azienda e soprattutto soluzioni sicure, diventa da questo momento in poi di importanza assoluta per la vita di qualsiasi azienda.

Team Consulenza

GDPR - La sicurezza e la tutela dei dati sensibili Consulenza. Caronni srl ha organizzato un team di consulenti in grado di dare supporto preciso alle piccole e medie imprese al fine di definire le arree di intervento per il settore IT per il conseguimento della messa in sicurezza e il rispetto delle idoneità alle direttive del GDPR 2018. Conttate lo 0362 559383 per le informazioni commerciali e prenotare l'intervento presso la vs. azienda. Oppure manifestate il vs. interesse per essere richiamati scrivendo a commerciale@caronni.it

efficienza, al fine di far fronte ai continui mutamenti dei tentativi di attacco esterno, va mantenuto costantemente aggiornato. La software suite dedicata

efficienza, al fine di far fronte ai continui mutamenti dei tentativi di attacco esterno, va mantenuto costantemente aggiornato. La software suite dedicata

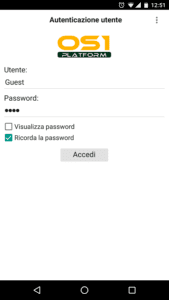

Il "ma" in questo caso risiede nel fatto che siamo essere umani e necessitiamo di avere password che possiamo ricordarci e quindi finiamo solitamente per usare password che hanno un senso compiuto e una lunghezza limitata: se le password sono parole di senso compiuto, il brute-force è anche più semplice. Invece di tentare tutti i caratteri "a caso", l'attacco può essere portato usando dizionari, che usano appunto parole di senso compiuto. Questo restringe notevolmente il campo delle possibilità e facilita il successo del brute-force.

Il "ma" in questo caso risiede nel fatto che siamo essere umani e necessitiamo di avere password che possiamo ricordarci e quindi finiamo solitamente per usare password che hanno un senso compiuto e una lunghezza limitata: se le password sono parole di senso compiuto, il brute-force è anche più semplice. Invece di tentare tutti i caratteri "a caso", l'attacco può essere portato usando dizionari, che usano appunto parole di senso compiuto. Questo restringe notevolmente il campo delle possibilità e facilita il successo del brute-force.

In questo caso adottare il sistema di autenticazione a due fattori riduce molto il rischio. Ci sono molte modalità: la scansione dell'iride o delle impronte digitali, il riconoscimento facciale/vocale, ma il metodo più facile e diffuso è il ricorso allo smartphone. In questo caso basta avere un software che genera codici univoci in maniera periodica e che li invia via sms: per ogni sessione di lavoro sul password manager riceverete via sms un codice diverso da affiancare alla master password e senza il quale non sarà possibile accedere al gestionale delle password (Google Authenticator è un esempio di questo tipo di software).

In questo caso adottare il sistema di autenticazione a due fattori riduce molto il rischio. Ci sono molte modalità: la scansione dell'iride o delle impronte digitali, il riconoscimento facciale/vocale, ma il metodo più facile e diffuso è il ricorso allo smartphone. In questo caso basta avere un software che genera codici univoci in maniera periodica e che li invia via sms: per ogni sessione di lavoro sul password manager riceverete via sms un codice diverso da affiancare alla master password e senza il quale non sarà possibile accedere al gestionale delle password (Google Authenticator è un esempio di questo tipo di software).