MIGLIORIE FUNZIONALI, BUG RISOLTI E NUOVI MODULI ELENCO COMPLETO CLICCA SOTTO E SCARICA: Guida_di_release_55 Nuovi_Moduli_55 SINTESI […]

E' in corso una campagna di diffusione via PEC

Cryptolocker alert: Italia sotto attacco

Il ransomware Cryptolocker è ormai una nostra vecchia conoscenza. L'ultima versione, che si presenta col nome Crypt0L0cker, viene distribuita a più riprese con incessanti campagne di spam che prendono di mira Stati (tavolta Continenti) diversi, con una particolare attenzione per l'Europa e per l'Australia. In questi giorni è in corso una vasta campagna di distribuzione in Europa.

Stiamo ricevendo infatti, in questi giorni, moltissime richieste di aiuto per la decriptazione e di queste una buona quota proviene da vittime italiane. La stessa cosa, che ci dà appunto conferma della campagna di distribuzione, sta facendo Lawrance Abrams di BleepingComputer, anch'esso sommerso di richieste di aiuto. Conferma che il sito ID Ranmsomware (utile a individuare il tipo di ransomware di cui si è rimasti vittima caricando un file criptato e la richiesta di riscatto) ha registrato dati allarmanti: se a Gennaio il numero si assestava intorno a 100, in pochi giorni a metà Febbraio si sono registrati oltre 400 invii relativi a Crypt0L0cker. Abrams ha poi chiesto al Microsoft Malware Protection Center conferma dell'effettiva campagna di distribuzione e i dati ottenuti sono chiarissimi, come si può vedere nella foto sotto.

Fonte: Microsoft Malware Protection Center

Fonte: Microsoft Malware Protection Center

La campagna contro l'Italia...

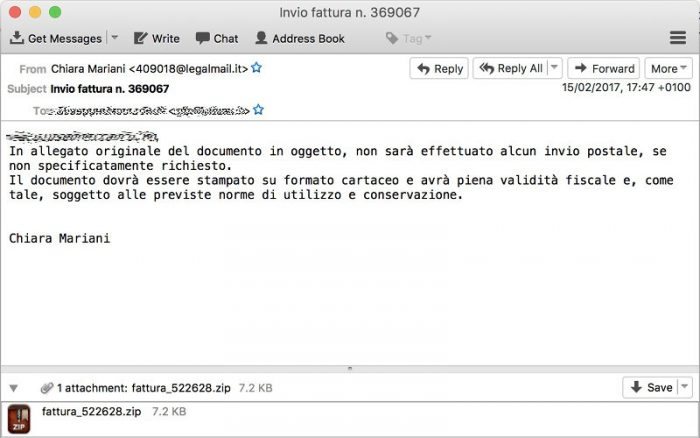

Unendo le nostre segnalazioni a quelle di un altro sito informativo italiano, Ransomware.it, possiamo affermare che il tramite privilegiato di diffusione sono email di SPAM: la cosa è non è nuova, anzi comunissima. La novità è che le email di invio sono PEC (probabilmente per darsi un tono di "ufficialità" apparente), quindi teoricamente validate legalmente, recanti in allegato delle fatture. L'oggetto della mail è del tipo "Invio fattura n.XXXXXX" e contiene un allegato .js il cui nome è solitamente fattura_xxxxxx.js (dove xxxxxx sono 5 numeri).

Il testo della email è:"In allegato originale del documento in oggetto, non sarà effettuato alcun invio postale, se non specificatamente richiesto. Il documento dovrà essere stampato su formato cartaceo e avrà piena validità fiscale e, come tale, soggetto alle previste norme di utilizzo e conservazione."

Fonte: Ransomware.it

Perchè questa campagna è così pericolosa?

MIGLIORIE FUNZIONALI, BUG RISOLTI E NUOVI MODULI ELENCO COMPLETO CLICCA SOTTO E SCARICA: Guida_di_release_55 Nuovi_Moduli_55 SINTESI […]

Ultima versione di Os1 Rilasciata 5.5 Ultima versione di OS1 Rilasciata 5.5 Informativa disponibilità nuova versione software […]

Gestionale Os1 aggiornamento. Premessa generale: aggiornare la versione del software gestionale è importante per diversi motivi: Nuove […]